Il Regolamento Europeo per il trattamento dati impone una revisione delle misure di sicurezza idonee e delle procedure in azienda. Dopo aver analizzato quali sono gli asset aziendali e i rischi a cui sono sottoposti, si devono implementare le misure di sicurezza e dare evidenza della loro implementazione. Ecco cosa succede dal punto di vista operativo.

Le misure si possono calssificare in 2 categorie:

- Sicurezza Organizzativa - Procedure interne per il mantenimento sicurezza

- Sicurezza Tecnologica - Software e strumenti IT

L’obiettivo che entrambe si prefiggono è la capacità di assicurare su base permanente la riservatezza, l'integrità, la disponibilità e la resilienza dei sistemi e dei servizi di trattamento.

La Sicurezza Organizzativa

La sicurezza organizzativa può gestire senza l’aiuto di strumenti il processo di dismissione o alienazione degli asset dell’organizzazione, viene regolamentata da procedure quali quelle previste dalla norma ISO 9001:2008, oltre che dalle norme ISO/IEC 27001:2013, ISO/IEC 27002 e ETSI TS 101 533-01.

Devono sempre essere previste almeno le seguenti procedure:

- Procedura di cancellazione delle informazioni;

- Procedura di distruzione dei supporti non riscrivibili utilizzati per la memorizzazione delle informazioni;

- Procedura di cancellazione sicura dai supporti riscrivibili utilizzati per la memorizzazione delle informazioni

- Procedura di triturazione di supporti (quali quelli cartacei e analoghi).

Per tutte è necessario definire in dettaglio a quali oggetti si riferiscano, differenziando le eventuali diverse modalità a seconda della tipologia di oggetti.

La Sicurezza Tecnologica

La sicurezza tecnologica è la capacità di reazione di un software in grado di rilevare anomalie e effettuare una reazione; ad esempio: l’antivirus rileva un virus, un sistema di monitor intercetta l’evento e isola il computer infetto.

Come indicato dal nuovo Regolamento Europeo, “l'adesione a un codice di condotta o a un meccanismo di certificazione approvato può essere utilizzata come elemento per dimostrare la conformità ai requisiti di sicurezza”.

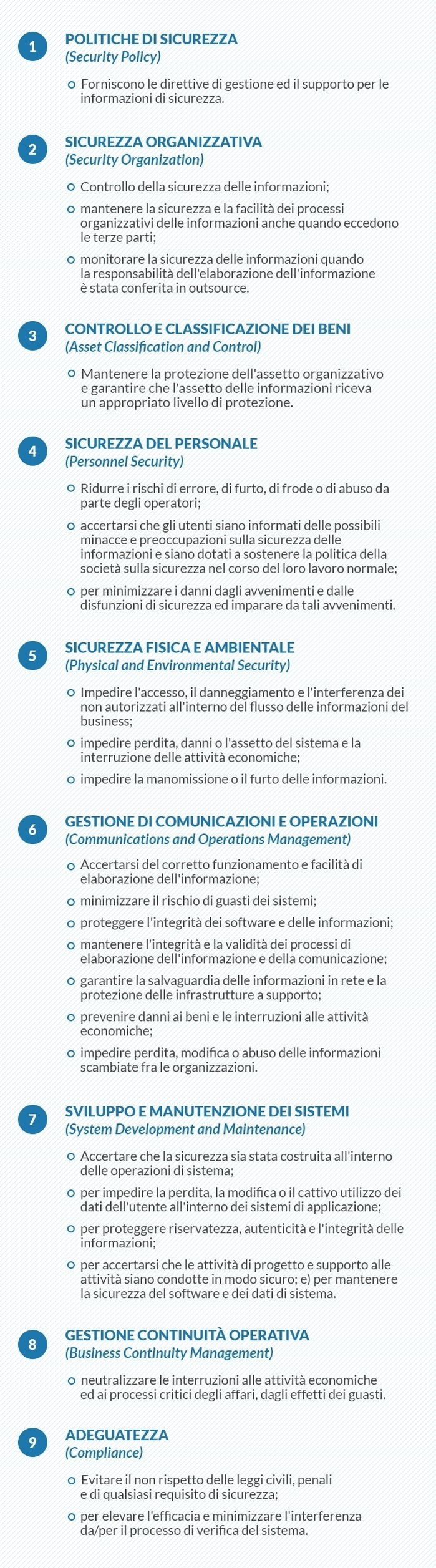

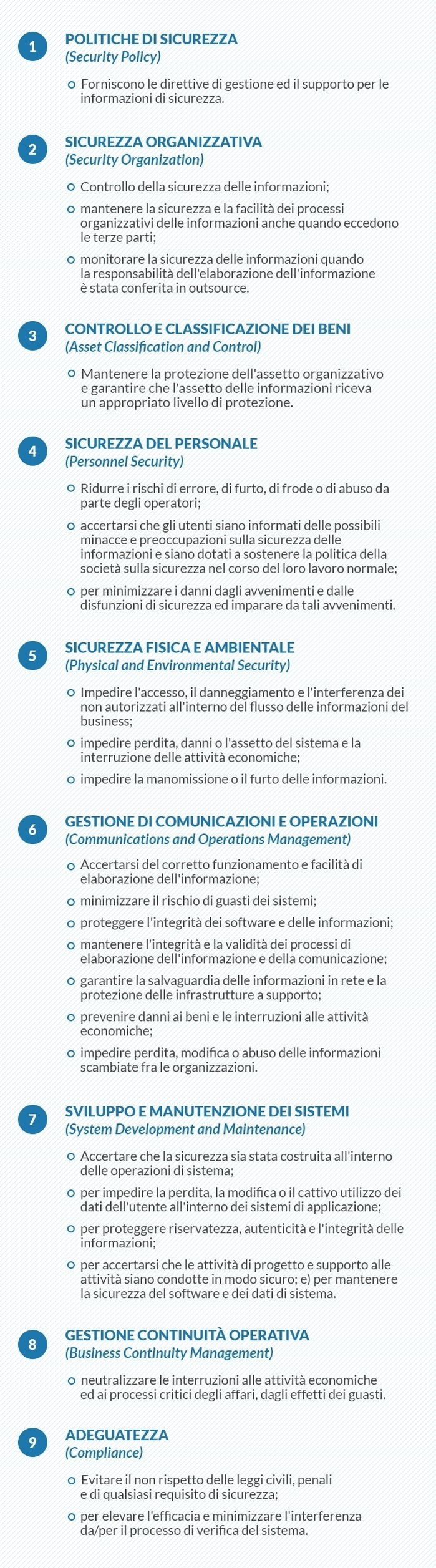

Ecco una inforgrafica, che puoi anche stampare e tenere a portata di mano, con tutte le operazioni contemplate nei modelli ISO/IEC 27001:2013, ISO/IEC 27002 e ETSI TS 101 533-01.

Implementare anche in parte questi processi aiuta l’azienda ad essere in regola con il nuovo Regolamento Europeo.

18 giu , 2017 |

18 giu , 2017 |

1 minuti

1 minuti

BRAND

BRAND

Legal

Legal

DEVELOPMENT

DEVELOPMENT